모의침투 란 무엇인가?

페이지 정보

본문

"모의해킹 · 보안취약점진단 · 정보보호컨설팅" 전문기업 『라스컴 시큐리티』 www.lassecu.com T:1522-3863 secu@lascom.co.kr

1. 모의 침투 (Penetration Testing)

공격자의 관점으로 고객사의 정보자산을 진단하고 발생 가능한 보안 사고에 대응할 수 있는 테스트

| 모의해킹 수행 단계 | 설 명 |

| 사전 협의 | 인터뷰 : 개별 서비스 운영 , 서버 확인 , 서비스 유형 확인 |

| 점검협의 : 점검 방법 / 범위 / 기간 | |

| 현황 파악 | 기본 정보 수집 : 시스템 구조 확인 , 오픈소스 , 플러그인 |

| 시나리오 구성 : 공격 대상 별 공격 내용 선정 | |

| 모의 침투 | 침투 / 공격 : 포트 스캐닝 및 취약지점 선정 |

| 심화 공격 | 취약지점 별 공격(EXPLOITATION) 시도 |

| : 우회 로그인 / DB 탈취 / 악성파일 업로드 / 권한 탈취 등 | |

| 취약점 조치 | DAY 1 ( 패치가 있는 취약점) 에 조치 및 수동 취약점 조치 실시 |

| 취약점 이행 점검 | 알려진 취약점에 대한 재 공격 및 점검 |

2. 모의 침투 시나리오

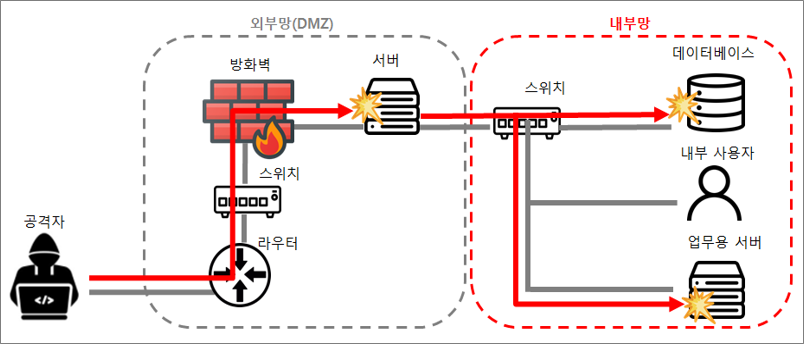

시나리오 1) 외부 공개 서비스를 통한 내부망 침투

. 외부에 공개된 서비스를 대상으로 정보를 수집하거나 공격을 수행함.

도출된 취약점을 이용하여 중요정보를 탈취하거나 내부망 침투를 수행

. Fiddler, Burp Suite, Nmap, Kali Linux 등 진단도구 활용

. 웹서버 정보 수집을 통한 공격포인트 활용

. 웹서버 등 취약접 도출 , DB정보, 시스템 정보 등 중요정보 탈취 및 연계 내부 시스템 침투

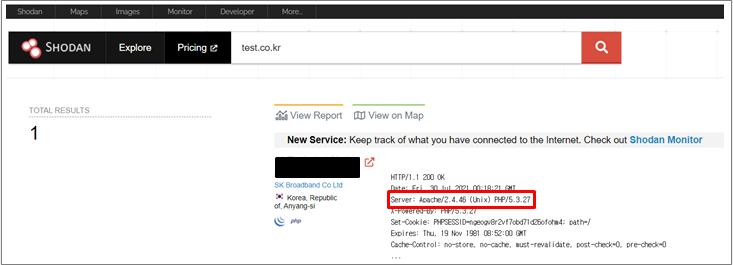

시나리오 2) Shodan, Google 등 검색엔진을 이용한 정보유출

. Shodan, Google 등 검색엔진을 이용하여 내부망 자산의 서버정보나 중요정보를 수집

공격자는 수집한 정보를 토대로 2차 공격에 활용할 수 있음

. Shodan, Google 검색엔진 등 진단 도구를 사용

. Shodan, Google 등 검색엔진에서 내부망 자산의 서버정보 및 중요정보 수집,

취약한 서버 버전을 사용할 경우 해당 버전에 적합한 Exploit으로 공격

3. 모의 침투 예시

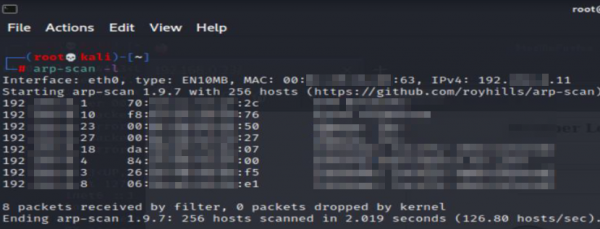

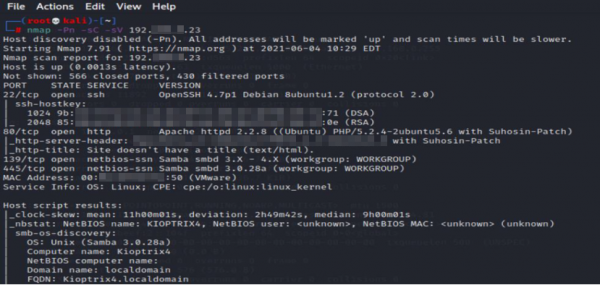

1) 침투 테스트 정보 수집: 취약한 공격대상 정보 확인

▶ 포트스캐닝 도구를 이용하여 대상 서버의 노출된 서비스 목록 및 버전 정보 수집

▶ Google, Shodan 등을 통한 정보 수집

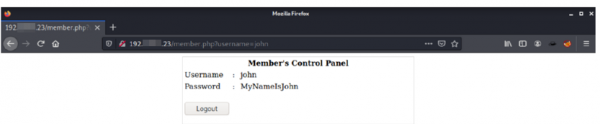

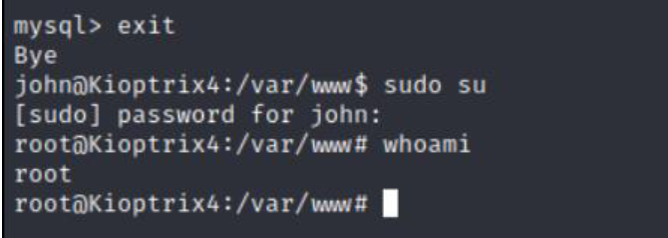

2) 공격 (Exploitation)

▶ 대상 서버의 오픈된 서비스에 대해 사용자 쉘 획득을 목적으로 공격 진행

• 사용자 쉘 획득 후 서버 내부의 취약점을 이용하여 권한 상승 진행

• OS 또는 내부 운용 서비스 자체의 취약점은 Day1 Exploit 을 진행

- 이전글정보보호 관리체계(ISMS)의 필요성 및 정의 22.04.18

- 다음글최근 3년간 해킹에 의해 발생한 보안 취약점 TOP 10 21.07.01